Буквально за несколько часов до оглашения ежегодного послания президента США «О положении в стране» («State of the Union») в январе 2016 года два военно-морских катера ВМС США находились на боевом патрулировании вблизи Иранского побережья. Иранские военные перехватили суда и захватили 10 американских военных моряков, создав крайне неловкий момент, когда президент занял свое место на трибуне.

Моряки были освобождены на следующий день, но никто из американских военных, казалось, не мог объяснить, почему катера отклонились от своего первоначального курса. Министр обороны США Эштон Картер просто сказал, что высококвалифицированный экипаж «заблудился». Расследование этого инцидента на текущий момент так и не закончено.

Не имея прозрачного объяснения, сразу начались спекуляции относительного того, что Иран сумел послать поддельные сигналы GPS и «обмануть» американские катера, заставив их лечь на другой курс. Возможно ли это?

Перехватить сигналы системы GPS совсем не просто: военный диапазон GPS глубоко зашифрован, но нет ничего невозможного. В 2011 году Иран с гордостью заявлял, что сумел захватить строго засекреченный дрон, принадлежащий ЦРУ с помощью подмены сигналов GPS, заставив его приземлиться на Иранской территории вместо Афганистана.

За три года до захвата дрона, Тодд Хамфрейс (Todd E. Humphreys), профессор аэрокосмического факультета Техасского университета, разработал и продемонстрировал устройство – “спуфер” (от английского “to spoof” – обманывать, надувать, водить за нос), способное на такие «фокусы». Спуфер передавал фальшивые GPS сигналы, которые навигационная система принимала за реальные.

В то же время другой ученый, Марк Псаки (Mark L. Psiaki), профессор аэрокосмической школы Корнуэльского университета, упорно работал над разработкой детектора, способного распознать действие спуфер-устройств.

Подстрекаемое Ираном, Министерство внутренней безопасности США приняло решение расследовать подмену сигналов сразу после инцидента с дроном. В июне 2012 года Агентство пригласило группу профессора Хамфрейса на полигон в штате Нью Мексико для демонстрации возможностей спуфера. Перед группой была поставлена задача с помощью фальшивых сигналов GPS заставить приземлиться квадрокоптер. Спуфер передавал на борт информацию о том, что беспилотник, якобы, набирает высоту, на основании чего автопилот летательного аппарата начал работать на удержание высоты, и квадрокоптер едва не воткнулся в песок. Оператор предотвратил катастрофу, вовремя отключив автопилот и взяв управление на себя непосредственно перед столкновением.

Этот первый «взлом» наделал много шума и привел в замешательство законодателей. Вскоре профессор Хамфрейс предстал перед комитетом конгресса США с соответствующим докладом. С тех пор, «взлом» сигналов GPS продолжает представлять, пусть плохо понимаемую, но, тем не менее, совершенно реальную угрозу для навигационных систем.

Демонстрация возможностей взлома сигналов на примере перехвата квадрокоптера ярко показала уязвимости системы GPS. Нарушение работы навигационных систем транспортных объектов – это далеко не единственная угроза. Существуют другие, не менее важные, объекты, зависящие от работы GPS. Станции сотовой связи, фондовые биржи, элементы энергосистемы, - все они используют сигналы GPS для синхронизации времени. Хорошо скоординированная атака может прервать связь, нарушить работу финансовых трейдеров, привести к нарушению энергоснабжения. Взлом системы позволит спуфер-оператору привести самолеты или суда к катастрофе, облегчить ограбления, способствовать похищению VIP персон.

Эти и другие сценарии заинтересовали капитана суперяхты «White Rose of Drachs» Эндрю Шофилда (Andrew Schofield) на конференции в 2013 году, который слушал выступление профессора Хамфрейса о деталях тестов перехвата квадрокоптера на полигоне в Нью Мексико. После выступления капитан Шофилд подошел к профессору Хамфрейсу, вручил свою визитную карточку, а затем спросил: «Вы бы хотели поймать более крупную добычу?»

«White Rose» («Белая роза») - это 65-метровая суперяхта, которая полностью зависит от GPS для безопасной навигации. Судно стоимостью 80 миллионов долларов, которое может похвастаться живописными полотнами старинных мастеров и отделанными мрамором и золотом ванными комнатами, принадлежит одному британскому магнату. Капитану Шофилду было предложено взять на борт профессора и выйти в море для того, чтобы ответить на вопрос, возможно ли угнать доверенное ему судно с помощью спуфера.

Яхта «White Rose»

Сперва профессор Хамфрейс думал, что предложение капитана Шофилда звучит слишком хорошо, чтобы быть правдой. Он потратил часы на проверку полномочий капитана Шофилда как опытного моряка и президента Профессиональной яхтенной ассоциации (Professional Yachting Association). Более того, в какой-то момент профессор заподозрил капитана в нечистоплотных намерениях. Для того чтобы оценить намерения капитана Шофилда, Хамфрейс вскользь упомянул, что на спуфер будет установлено специальное программное обеспечение, которое сделает его бесполезным вне рамок места и времени тестов, так сказать, в целях предосторожности.

Навигационный комплекс яхты «White Rose». Фото Тодда Хамфреса

Успокоившись, Хамфрейс начал планирование средиземноморского вояжа для испытаний возможностей спуфера чтобы проверить, может ли устройство генерировать последовательность ложных сигналов, которая, в буквальном смысле слова, «сбросит» «White Rose» с курса.

Спустя несколько месяцев планирования, в июне 2013 года, «White Rose» отправилась из Монако на о.Родос (Греция). На топе мачты яхты разместились две GPS антенны, снабжающие сигналами пару стандартных GPS приемников на капитанском мостике. Также на борту был размещен спуфер профессора Хамфрейса, - устройство стоимостью около 2 тысяч долларов, состоящее из радиочастотного приемника, передатчика, специализированного модуля цифровой обработки сигнала, соответствующего программного обеспечения и сопутствующего «железа».

Антенна спуфера. Фото Марка Псаки

На первом этапе путешествия GPS приемники яхты прилежно получали полноценную информацию о местоположении от нескольких дюжен спутников, как обычно. Затем, на второй день пути, команда профессора Хамфрейса с помощью спуфера изменила получаемые мостиком сигналы таким образом, что навигационная система судна стала показывать дрейф 3 градуса влево.

Как они это сделали? При нормальной работе GPS приемник определяет местоположение объекта, рассчитывая дистанцию до спутников. Каждый спутник имеет на борту атомные часы и передает свое местоположение, время и эфемеридную информацию. Эти сигналы модулируются последовательностью импульсов так называемого псевдослучайного кода с периодом повторения 1023 цикла и частотой следования импульсов 1,023 МГц (PRN-code). Эта модуляция необходима для разделения сигналов разных спутников, т.к. они осуществляют передачу на одной частоте.

Передача последовательности псевдослучайного кода непрерывно повторяется, и вариации последнего знака этой последовательности позволяют вычислить задержку времени прохождения сигнала между спутником и приемником. Приемник использует эту величину наряду с данными о местоположении спутника для определения точных координат. Чтобы получить хорошую точность, приемник должен принимать сигналы от четырех или более спутников одновременно. Он может вычислять координаты на основе только трех спутников, но нужен четвертый, чтобы синхронизировать бортовые часы с атомными часами спутника.

На сегодняшний день в системе GPS используется 31 навигационный спутник. Эти космические аппараты непрерывно передают две псевдослучайные последовательности: одну для гражданских потребителей, другую для военных. «Гражданская» последовательность не зашифрована и опубликована в открытых источниках. Военные коды зашифрованы, т.е. для их использования требуется криптографический ключ. И хотя гражданские приемники могут принимать военные сигналы, эти сигналы не участвуют в процессе определения координат. Для обеспечения секретности, например, в ВВС США ключи меняются достаточно часто таким образом, что военные сигналы могут быть расшифрованы только приемниками с актуальными версиями ключей.

Для атаки на гражданские приемники, такие как на «White Rose», оператор, используя данные о параметрах орбиты, вычислил, какие GPS спутники будут находиться в непосредственной близости от цели в данный момент времени. Затем, с помощью спуфера по доступным в открытом доступе алгоритмам были сгенерированы псевдопоследовательности для каждого спутника. После чего спуфер передал относительно слабые сигналы, несущие те же коды, что и все близлежащие спутники. GPS приемник зарегистрировал эти слабые сигналы как будто это часть более мощных сигналов, передаваемых космическими аппаратами.

Затем наступила фаза «высокого искусства», когда хакер осторожно увеличивая мощность излучения сигналов спуфера, заставил приемник незаметно перейти на прием подмененных импульсов. Все, дело сделано! Если мощность сигналов увеличить резко, GPS-приемник может обнаружить подмену.

После того, как приемник уверенно начинает принимать ложные импульсы, оператор настраивает спуфер таким образом, чтобы приемник начал выдавать требуемые координаты, игнорируя реальные сигналы спутников.

Вернемся к «White Rose». Экипаж обнаружил появление мнимого дрейфа, вызванного хакерской атакой команды профессора, однако изменения путевого угла были незначительны, так что экипаж счел их результатом воздействия естественных сил, таких как ветер и течение, и принял эту величину к дальнейшему счислению, изменив курс вправо, на величину выявленного угла дрейфа.

В реальности, эта корректировка увела судно с требуемого курса. В результате этих действий, за время работы спуфера в течение часа, без ведома капитана, «White Rose» отклонилась на километр от первоначальной линии пути. Этот же трюк был выполнен с судном, когда оно управлялось авторулевым по данным навигационной системы.

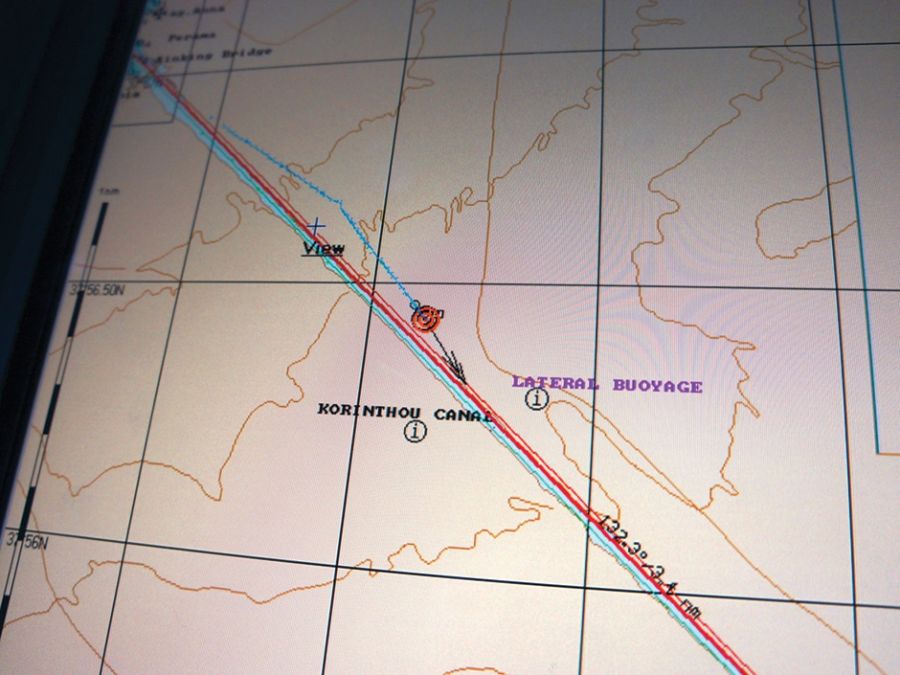

Трек "Белой Розы" с отклонением под воздействием спуфера. Фото Тодда Хамфрейса

Капитан Шофилд был встревожен. Он и его экипаж сильно зависят от GPS, полностью полагаясь на современную технику для обеспечения навигационной безопасности в любых условиях. Несмотря на то, что спуфер профессора Хамфрейса слишком сложное устройство для среднего компьютерного хакера, тем не менее, эта технология может быть доступной для многих государств, таких как, например, Северная Корея, и даже для некоторых частных лиц.

Капитан Шофилд (в центре) в момент проведения тестов. Фото Фатимы Хамфрейс

К счастью, профессор Псаки и его студенты из Корнуэльского университета разработали методы защиты от «спуфинга». В то же самое время, когда профессор Хамфрейс демонстрировал возможности своего прибора на квадрокоптере, профессор Псаки уже тестировал прототип «антиспуфера», который успешно выявлял все атаки, правда, с часовой задержкой, необходимой для вычислений.

Возможно ли создание версии, способной выявлять взлом «здесь и сейчас»? Если да, то капитан Шофилд хотел бы испытать ее на борту «White Rose» как можно быстрее.

Существует три способа защититься от атаки GPS-хакеров. Прежде всего – это криптография, затем, выявление искажений сигналов и, наконец, определение направления прихода сигналов. Ни один из этих методов не работает сам по себе, только их комбинация позволяет противостоять работе спуфера. Только технология, построенная на симбиозе этих трех подходов, может лечь в основу промышленных устройств защиты от «спуфинга».

Криптографический метод позволяет идентифицировать сигналы «на лету». Как вариант, например, гражданские приемники могли бы использовать частично или полностью зашифрованный псевдослучайный код, как это делают «военные» приемники, так что спуфер не мог бы прогнозировать будущую последовательность и, как следствие, синтезировать ее. Однако, для того, чтобы проверить каждый новый сигнал, каждый гражданский приемник должен обладать криптографическим ключом, как военный приемник.

Другой способ криптографической защиты заключается в том, что приемник мог бы просто записывать зашифрованную часть сигнала и ожидать от передатчика числовую последовательность криптографического ключа для верификации оригинала. Однако такой подход требует существенной модификации как приемников, так и передатчиков сигналов. Также, использование этого метода приведет к некоторой временной задержке получения координат.

Более простой способ защиты – это использование зашифрованных «военных» сигналов для подтверждения достоверности происхождения незашифрованных «гражданских». Все «гражданские» приемники могут принимать и записывать зашифрованные «военные» сигналы, в том числе и их PRN-code. И хотя нет возможности без соответствующего закрытого ключа расшифровать значение этих сигналов, тем не менее, эта последовательность позволяет однозначно идентифицировать источник сигналов и проследить происхождение принятых «гражданских» импульсов.

Такой подход, однако, требует обязательного наличия второго гражданского приемника, заведомо защищенного от воздействия спуферов, иначе ничто не будет мешать спуферу «взломать» и эталонный источник псевдопоследовательностей, идентифицирующих происхождение принимаемых сигналов.

Необходимо сказать, что все криптографические методы уязвимы для атак со стороны специализированных систем, которые могут перехватывать любой сигнал, задержать его, и ретранслировать с большей мощностью, чтобы убедить приемник, перейти от истинного сигнала на ложный. Для перехвата, можно использовать несколько антенн, чтобы создавать задержки разной продолжительности. Регулируя длину задержки, хакер может выбрать искажения сигнала, требуемые для достижения своей цели.

Еще один вариант защиты - это обнаружение искажений, которые могут предупреждать пользователей о подозрительной активности на основе краткого всплеска, наблюдаемого на экране осцилографа, который возникает, когда сигнал GPS фальсифицирован. Как правило, приемник GPS использует несколько различных стратегий для отслеживания всплесков амплитуды принимаемого сигнала. При передаче сигнала-подражателя, приемник видит комбинацию исходного сигнала и ложного, и эта комбинация вызывает всплеск амплитуды профиля импульса. Обнаружение искажения требует добавления аппаратных средств увеличения количества каналов обработки сигналов, а также средств отображения, позволяющих пользователям отслеживать профиль амплитуды сигнала с большей точностью. Этот метод основан на поиске неестественных особенностей амплитудно-частотных характеристик принимаемого сигнала.

И, наконец, последний метод – метод обнаружения направления прихода сигналов. Это метод был продемонстрирован профессором Псаки в своем опыте.

Прибор защиты профессора Псаки. Фото Марка Псаки

Суть этого метода заключается в следующем. На практике спуфер, излучающий ложные сигналы, - это устройство с одной антенной. Поэтому сигналы, якобы от различных спутников излучаются из одного места, в то время, как реальные сигналы приходят с различных направлений. Выявление этого расхождения и положено в основу данного метода определения факта взлома.

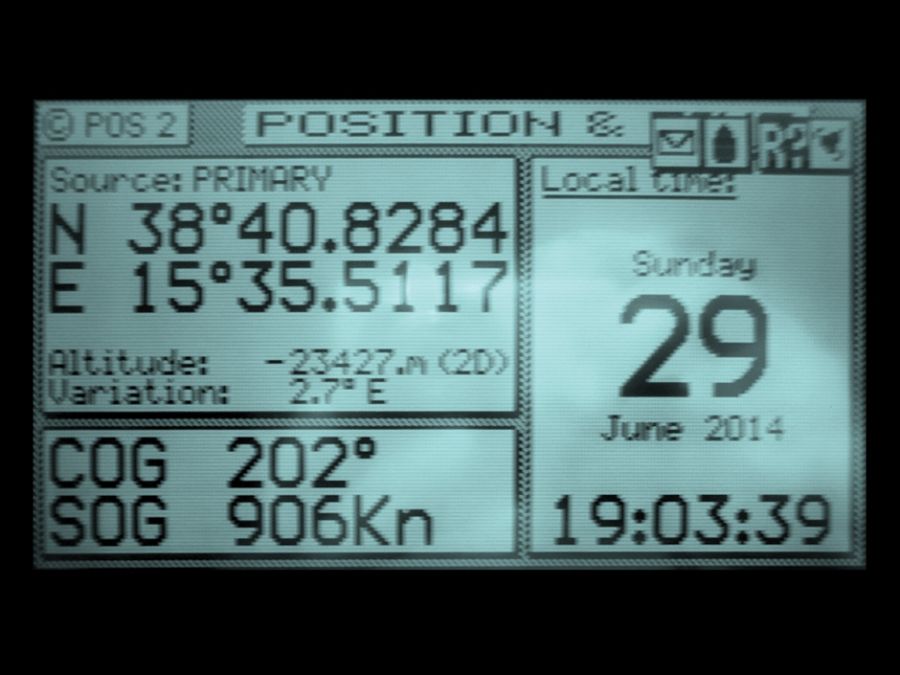

Тестирование возможностей прибора защиты профессора Псаки было проведено на борту той же «Белой розы» в 2014 году у берегов Италии. Спуфер был настроен таким образом, чтобы имитировать сигналы, согласно которым яхта двигалась под водой на глубине погружения 14 миль со скоростью 900 узлов прямым курсом через Италию, Сицилию, прямиком в Ливию.

Показания дисплея навигационной системы во время опыта. Фото Марка Псаки

Прибор защиты выявил подмену фаз несущих импульсов от семи спутников. Было выявлено исчезновение разности фаз приходящих сигналов, что свидетельствовало о том, что сигналы поступают из одного источника. Это произошло через 6 секунд после начала атаки. Сама хакерская атака продолжалась около 125 секунд. Этого времени воздействия хватило, чтобы заставить навигационную систему яхты отображать заведомо невозможные параметры движения.

Антенны прибора защиты. Фото Марка Псаки

Таким образом, выявить факт взлома GPS-сигналов возможно. Другое дело, что ни один из описываемых методов не дает 100% гарантии надежности. Тем не менее, спрос на устройства защиты GPS-приемников гражданского назначения есть. Не так давно на рынок вышло первое серийное устройство защиты от фирмы U-blox стоимостью около 10 000$, а разработчики европейской системы глобального позиционирования Galileo взяли на вооружение разработанные технологии защиты для включения их в свою систему.

Средства спутниковой навигации достаточно надежны и точны, однако, всегда будет существовать возможность нарушить ее работу, поэтому любой штурман должен придерживаться проверенной десятилетиями практики получать информацию о своем местонахождении, курсе, скорости всеми доступными способами, постоянно проверяя надежность и достоверность получаемых данных.

Судовождение должно быть безопасным.

По материалам статьи “Protecting GPS From Spoofers Is Critical to the Future of Navigation”